サプライチェーン強化に向けたセキュリティ対策評価制度

- y-sakonji

- 2025年11月7日

- 読了時間: 5分

経済産業省が現在検討中の「サプライチェーン強化に向けたセキュリティ対策評価制度」について今回簡単にまとめています。

サプライチェーン強化に向けたセキュリティ対策評価制度とは、企業のセキュリティ対策状況を段階的に評価し、可視化することによりお互いの対策状況を把握することができる制度です。本制度は2026年度中に運用開始予定とされています。

〈 背景 〉

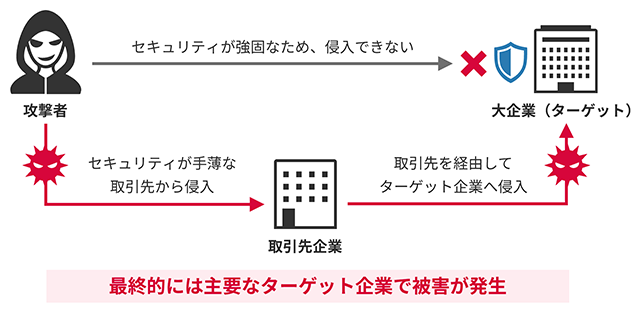

近年、サプライチェーンに起因したインシデントが多発しています。攻撃者はまず脆弱なセキュリティ対策の取引先から侵入し、企業間のつながりを利用して最終的に主要なターゲットである企業に被害を与えます。また取引先を通じてネットワークに侵入されているため、ターゲットとなった企業は侵入に気づきにくいという特徴もあります。

出典:エンタープライズIT COLUMNS https://ent.iij.ad.jp/articles/9699/#a03

そのため自社のセキュリティ対策だけでなく、関係取引先も含めたサプライチェーン全体のセキュリティ対策を考慮する必要があります。しかし発注側は取引先の対策状況を正確に判断するのが難しく、受注側は過度な対策や異なる取引先から様々な対策水準を求められるため、発注側・受注側双方にとって大きな負担となっています。

そこでこの課題に対応するべくセキュリティ対策状況を可視化できる本制度が検討されました。本制度の実現により、以下の効果が期待されます。

受注企業への効果

・自社がどの程度の対策を実施すべきか明確になる

・発注企業等に対して、セキュリティ対策に係る説明が容易になる

・対策に要する費用や効果の可視化

・セキュリティサービスの標準化による選択肢拡大やコスト低減

発注企業への効果

・取引先に求めるセキュリティ対策の内容や水準の決定、実施状況の把握が容易・適切になる

・取引先の適切なセキュリティ対策の実装により、サプライチェーンに起因する自社セキュリティリスクの低減

社会全体への効果

・サプライチェーン全体での底上げを通じた経済

・社会全体のサイバーレジリエンスの強化

・サイバー攻撃への備えのある企業等への適切な評価

・セキュリティ製品やサービスの市場拡大・競争力向上

〈 評価の概要 〉

本制度では各企業のサプライチェーンにおける重要性や影響度を踏まえた上でセキュリティ対策状況を★3~5のレベルに評価します。具体的には①ビジネス観点(データ保護・事業継続における重要度)②システム観点(接続の有無)の2点で分類しています。

また、現在IPA(独立行政法人 情報処理推進機構)が実施している制度「 SECURITY ACTION」で位置づけられている★1~2に続く形で、本制度では★3~5の3段階が検討されています。各レベルでの要件や評価スキームの案は以下の表のとおりです。

定義 | ★3(Basic) | ★4(Standard) | ★5 |

想定される脅威 | 広く認知された脆弱性等を悪用する一般的なサイバー攻撃 | ・供給停止等によりサプライチェーンに大きな影響をもたらす企業への攻撃 ・機密情報等、情報漏えいにより大きな影響をもたらす資産への攻撃 | 未知の攻撃も含めた高度なサイバー攻撃 |

対策の基本的な考え方 | 全てのサプライチェーン企業が最低限実装すべきセキュリティ対策 ・基礎的な組織的対策とシステム防御 策を中心に実施 | サプライチェーン企業等が標準的に目指すべきセキュリティ対策 ・組織ガバナンス・取引先管理、システム防御・検知、インシデント対応等包括的な対策を実施 | サプライチェーン企業等が到達点として目指すべき対策

・国際規格等におけるリスクベースの考え方に基づき、自組織に必要な改善プロセスを整備した上で、システムに対しては現時点でのベストプラクティスに基づく対策を実施 |

評価スキーム | 自己評価 (社内等の専門家による評価を想定) | 第三者評価 (第三者評価を原則とするが、評価コストの負担を抑える観点から詳細は今後検討) | 第三者評価 |

要求項目 | 25項目 | 44項目 | 検討中 |

有効期間 | 1年 | 3年 | 検討中 |

有効期限の更新については、★3は年次で対策状況を自己評価すること、★4は3年の有効期間内は年次で自己評価(結果は評価機関に提出)をし、有効期限更新時に第三者評価を必要とすることが現時点で想定されています。

虚偽報告や情報隠蔽等の不正行為が確認された場合、評価機関または認定機関から資格の一時停止または取消しを行う場合があります。

〈 要求事項 〉

レベルごとに達成すべき事項として「経営の責任」、「サプライチェーンの防御」、「IT基盤の防御」の項目に大分類され、それぞれに関する対策の一部を以下で提示しています。

出典:サプライチェーン強化に向けたセキュリティ対策評価制度 構築に向けた中間取りまとめ(経済産業省)https://www.meti.go.jp/press/2025/04/20250414002/20250414002-2.pdf

〈 国内外の関連制度等との連携・整合 〉

本制度は「SECURITY ACTION」や「自工会・部工会ガイドライン」、ISMS適合性評価制度等と相互補完的な制度として発展することを目指しています。

具体的には ★3、★4は自工会・部工会ガイドラインのLv1、Lv2に対応しており、連携方策を引き続き検討しています。また、海外の類似制度の英国CEとは将来的な相互認証の可能性も念頭に、引き続き調査・意見交換を継続していくとのことです。

出典:サプライチェーン強化に向けたセキュリティ対策評価制度 構築に向けた中間取りまとめ(経済産業省)https://www.meti.go.jp/press/2025/04/20250414002/20250414002-2.pdf

〈 まとめ 〉

情報漏えいや操業停止等サイバー攻撃の被害は甚大で、セキュリティ対策はどの企業にとっても重大な経営課題のひとつです。企業規模に関わらずセキュリティ対策が必要です。本制度の運用が開始されると、評価制度を行っていないがためにビジネスチャンスを逃してしまう可能性もあるので、広く普及するのではないかと考えられます。求められている(不足している)点を洗い出し、自社のセキュリティ対策状況を見直す機会にもなります。サプライチェーン全体の底上げに期待できるのではないかと思います。

〈 参考 〉

サプライチェーン強化に向けたセキュリティ対策評価制度 構築に向けた中間取りまとめ(経済産業省)https://www.meti.go.jp/press/2025/04/20250414002/20250414002-2.pdf

エンタープライズIT COLUMNS https://ent.iij.ad.jp/articles/9699/#a03

NRIセキュア ブログ https://www.nri-secure.co.jp/blog/security-measures-assessment-system-for-strengthening-the-supply-chain

コメント